研究人员在 OpenEMR 中发现了三个独立的漏洞,OpenEMR是一种用于电子健康记录和医疗实践管理的开源软件。

Sonar的清洁代码专家周三发布了一份 关于安全研究员 Dennis Brinkrolf 发现的漏洞的建议。

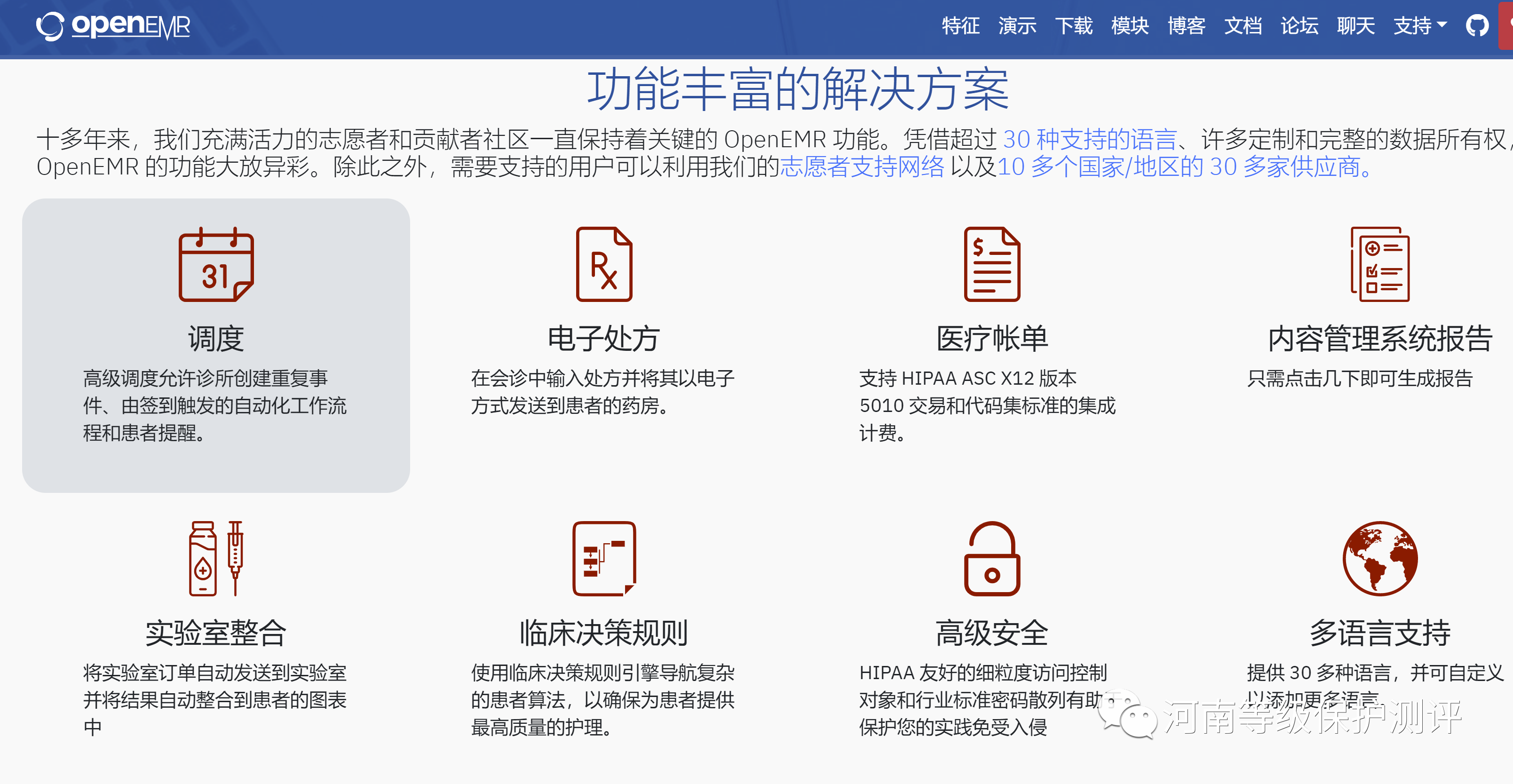

OpenEMR 是用于电子健康记录和医疗实践管理的最流行的开源软件。它在全球范围内用于管理敏感的患者数据,包括有关药物、实验室值和疾病的信息。患者使用 OpenEMR 安排预约、与医生沟通以及支付在线发票。具体来说,在当前大流行的动荡时期,这是高度敏感的数据,保护它是每个人都关心的问题。 在对流行的 Web 应用程序进行安全研究期间,我们在 OpenEMR 中发现了多个代码漏洞。这些漏洞的组合允许远程攻击者在任何 OpenEMR 服务器上执行任意系统命令并窃取敏感的患者数据。在最坏的情况下,它们可能会危及整个关键基础设施。 我们的 SAST 引擎发现了两个代码漏洞,它们结合起来导致未经身份验证的远程代码执行。这篇博文分析了漏洞的技术原因、它们的影响以及如何在您的代码中防止它们。 影响 在 OpenEMR 中发现了以下漏洞:

未经身份验证的远程攻击者可以链接这些漏洞,以在运行低于 7.0.0 的 OpenEMR 版本的服务器上执行代码。 |

“在我们对流行的 Web 应用程序进行安全研究期间,我们在 OpenEMR 中发现了几个代码漏洞,”Brinkrolf 写道。

“这些漏洞的组合允许远程攻击者在任何 OpenEMR 服务器上执行任意系统命令并窃取敏感的患者数据。在最坏的情况下,他们可能会危及整个关键基础设施。”

这位安全专家解释说,该公司的静态应用程序安全测试 (SAST) 引擎发现这三个漏洞中的两个结合起来可能导致未经身份验证的远程代码执行 (RCE)。

“总而言之,攻击者可以使用反射的 XSS,上传 PHP 文件 [...] 然后通过本地文件包含使用路径遍历来执行 PHP 文件。需要几次尝试才能找出合适的 Unix 时间戳,但最终会导致远程代码执行。”

至于第三个漏洞,它允许攻击者以某种方式配置 OpenEMR 以最终窃取用户数据。

“换句话说,如果 OpenEMR 设置正确,未经身份验证的攻击者可以通过流氓 MySQL 服务器从 OpenEMR 实例读取证书、密码、令牌和备份等文件,”Brinkrolf 解释说。

这位安全研究人员补充说,Sonar 于 2022 年 10 月 24 日向 OpenEMR 维护人员报告了所有问题,后者随后发布了版本 7.0.0 的补丁,并在 7 天后修复了所有三个漏洞。

“如果您使用的是 OpenEMR,我们强烈建议您更新到上述固定版本,”Sonar 帖子总结道。“我们要感谢 OpenEMR 团队的专业快速响应和补丁。”

在 Project Insecurity 的研究人员发现 OpenEMR 中的 20 多个缺陷(现已修复)后近五年,修补的漏洞出现了。

文章来源:河南等级保护测评